اسطرلاب | في الماضي، كانت الجريمة ترتكب بشكل رئيسي من قبل أفراد أو مجموعات صغيرة، أما اليوم، فنحن نشهد شبكات جرائم الكترونية معقدةً للغاية تجمع بين أفراد من جميع أنحاء العالم وعلى نطاق غير مسبوق.

تعرّف الجرائم الإلكترونية أو السيبرانية Cybercrimes على أنها أي جريمة يتم تسهيلها بواسطة (أو تنطوي على استخدام) الاتصالات الإلكترونية أو أنظمة المعلومات، بما في ذلك أي جهاز إلكتروني أو جهاز حاسوب أو بواسطة الإنترنت. ووفقاً لوزارة العدل الأمريكية (“The “DOJ)، يشير مصطلح الجريمة الإلكترونية إلى أي نشاط غير قانوني حيث يكون فيه الحاسوب هو الوسيلة الأساسية للتفويض أو النقل أو التخزين.

تتحول المنظمات الإجرامية بشكل متزايد إلى الإنترنت لتسهيل أنشطتها وتعظيم أرباحها في أقصر وقت ممكن. والجرائم ليست بالضرورة جديدة أو غير مسبوقة، مثل السرقة والاحتيال وبيع العقاقير المزيفة، إلا أنها تطور أسلوبها بما يتماشى مع الفرص المتاحة على الإنترنت وبالتالي تصبح أكثر انتشاراً. وفي كل عام، تُفقد مليارات الدولارات لإصلاح الأنظمة التي تتعرض لهذه الهجمات، إذ يقوم البعض بإنزال الأنظمة الحيوية، وتعطيل عمل المستشفيات والبنوك بالإضافة إلى الخدمات الكثيرة في البلاد، وكما هو معروف، فإن مثل هذه الإصلاحات للأنظمة تُكلف في حالاتٍ كثيرة مبالغ أكثر من تلك المستهلكة لإنشاء الأنظمة ذاتها.

من المسؤول عن هذه الهجمات؟ تتنوع مصادر الهجمات ما بين الشركات التي تتوق لكسب اليد العليا في السوق عبر اختراق الشركات المنافسة، إلى مهووسي الحاسوب المتبجحين الذين يسعون للمفاخرة بمثل هذه الأعمال، إلى المجرمين الذين يسرقون المعلومات الشخصية ويبيعونها في السوق السوداء لأغراض تجسسية أو تحضيراً لهجوم الكتروني، والنوع الأخير هو ما سنتناوله بشيء من التفصيل في هذه المادة.

الإنترنت العميق والشبكة المظلمة

في الواقع، إن الصفحات التي تظهر لك أثناء تصفحك للإنترنت، بما في ذلك ملايين الصفحات على فيسبوك ونتائج البحث على غوغل ويوتيوب وغيرها تشكل فقط ما نسبته 4% من إجمالي محتوى الويب، أما النسبة المتبقية فتقع تحت ما يسمى بالإنترنت العميق Deep web.

تقنياً: الإنترنت العميق هو أي محتوى في الإنترنت لا يمكن فهرسته بواسطة محركات البحث (مثل جوجل)، حيث يتضمن هذا التعريف كلاً من المواقع المحجوبة، المواقع الخاصة (التي تتطلب بيانات اعتماد تسجيل الدخول)، المواقع غير المرتبطة unlinked sites، المحتويات الخالية من السكربتات وتوسيمات html والأزرار والقوائم (non-contextual content) بالإضافة إلى الشبكات ذات الوصول المحدود limited-access.

أما الشبكة المظلمة فهي جزء من الإنترنت العميق، وهي عبارة عن مجموعة المواقع المُضافة بواسطة بنية أساسية تتطلب برمجيات محددة ليتمكن المستخدم من الوصول إليها. يكمن جلّ الاهتمام في الانترنت العميق بالأنشطة التي تحدث داخل الشبكة المظلمة.

الدخول إلى الشبكة العميقة (Deep Web)

يمكن لأي مستخدم أن يتصفح الإنترنت العميق أو الشبكة العميقة من خلال متصفحات خاصة مثل tor (اختصار لـ the onion router)، وهو الأكثر شهرة وشيوعاً، أو من خلال متصفح I2P أو Freenet. توفّر هذه المتصفحات خاصية إخفاء هوية المستخدم بحيث يصعب تتبعه أو معرفة المواقع التي يقوم بتصفحها.

قد يتساءل البعض حول شرعية استخدام هذه المتصفحات للوصول إلى الإنترنت العميق. الجواب هو: استخدام هذه المتصفحات مشرّع ومتاح، بل إن الكثير من الصحافيين والشرطة والعسكريين والاستخبارات وغيرهم يستخدمون هذه المتصفحات لأغراض متعددة.

ماذا يحدث داخل الشبكة المظلمة؟

قد يخيّل لك أننا نتحدث عن إحدى أفلام الهوليوود، ولكنّ عالماً مليئاً بالغموض والتخفّي قد يحدث فيه الكثير، أكثر ربما مما عرفنا عنه حتى الآن، فمن الأنشطة التي اشتُهرت بها الشبكة العميقة:

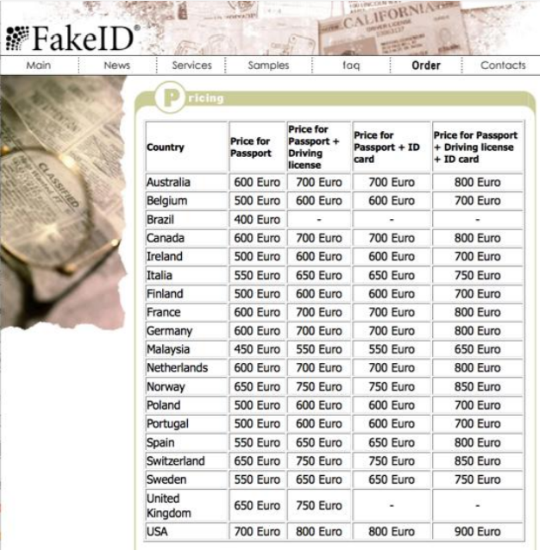

جوازات وهويّات للبيع: تعتبر الجوازات والهويات مستندات قوية وفريدة، وقد تكون الوثائق المزورة كذلك، بل ربما أكثر! فهي لا تعمل فقط كشكلٍ لتحديد الهوية لعبور الحدود (بما في ذلك تلك التي لا يستطيع المشتري عادةً عبورها بسهولة)، ولكنها أيضاً تستخدم في فتح الحسابات المصرفية، والتقدم بطلب للحصول على القروض، وشراء الممتلكات، بل أكثر من ذلك بكثير. لذا، ليس من المستغرب أن تكون هذه السلعة ثمينة إلى هذا الحد. تدّعي العديد من مواقع الشبكة العميقة بيع الجوازات والأشكال المختلفة من الهويات الرسمية، بأسعار تتباين من بلدٍ لبلد، ومن بائعٍ لآخر.

نموذج لأسعار الهويات والجوازات المزيفة التي يتم بيعها داخل الشبكة المظلمة.

سرقة الحسابات وبيعها: حسابات بطاقات الائتمان، البنوك، مواقع المزادات العلنية، والألعاب هي أكثر ما يتم الاتجار بها. وكما هو الحال في الويب السطحي أو الظاهري surface web تتباين الأسعار كثيراً بين المواقع المختلفة، إلا أن العروض المتعلقة بحسابات paypal المسروقة تميل إلى معيار تسعيرٍ أكثر قبولاً وثباتاً بشكل عام. تُباع هذه الحسابات بإحدى طريقتين: إما كحسابات تم التحقق منها (حيث تكون معلومات الحساب المتعلقة بالرصيد معروفة)، أو كمبالغ مجمّعة للحسابات غير المؤكدة أو تلك التي لم يتم التحقق منها –مع ضمان أن نسبة معينة منها على الأقل ستكون صالحة للاستخدام.

في أوائل عام 2015 مثلاً، تمكن مجموعة من القراصنة في روسيا من الوصول إلى معلومات أكثر من 100 مؤسسة حول العالم، حيث استخدم المجرمون الإلكترونيون برمجيات خبيثة لاختراق أنظمة الكمبيوتر في البنوك وجمع البيانات الشخصية، ثم تمكنوا من انتحال صفة موظفي البنك لتفويض عمليات النقل الاحتيالية، وحتى طلب ماكينات الصراف الآلي لتوزيع النقود بدون بطاقة مصرفية. وتشير التقديرات إلى أن ما يقارب 650 مليون جنيه إسترليني تمت سرقته من المؤسسات المالية في الإجمالي.

خدمات الاغتيال: قد تكون من أكثر الخدمات إثارةً للقلق في الإنترنت العميق -وبالتأكيد أحد أكثر الأمور سذاجة إذا ما تم الإعلان عنها على الملأ في الويب السطحي-، وهي خدمات قاتلٍ محترف للتأجير أو الاغتيال. تحتفظ المواقع التي تقدم هذه الخدمات بالطابع السّري للكيفية التي تُجري بها أعمالها- بل إن أحد هذه المواقع ينصّ بوضوح على أنه لا يمكن تقديم دليل على الأعمال السابقة بما أن جميع العقود خاصة. ولا يمكن -فضلاً عن ذلك- تقديم تعليقات من العملاء السابقين أو إظهار أي دليل آخر على النجاحات السابقة، وبدلاً من ذلك، يطلب الوكلاء من العميل أن يثبت مقدماً وجود ما يكفي من البتكوين Bitcoin ثمناً لهذه الخدمة. عندما ينتهي القاتل من تأدية المهمة بتنفيذ الاغتيال وتقديم دليل عليه، يتم عندها دفع المال المتفق عليه سلفاً.

تجارة المخدرات: تختلف أنواع المخدرات والعقاقير التي يتم الاتجار بها فهناك التبغ المهرّب والمحظور قانونياً، والقنّب والمنشّطات، والكوكايين وغيرها. وهناك أيضاً سوق “طريق الحرير The silk road” وهي سوق سوداء اشتهرت بتجارة المخدرات لصاحبها روس أولبريخت Ross Ulbricht الذي ألقي القبض عليه بتهمة الاتجار بالمخدرات والقرصنة وحُكم عليه بالسجن عام 2013 مدى الحياة.

برمجيات خبيثة: الفيروس هو برمجية حاسوبية خبيثة تصنع عدة نسخ من نفسها وتتركها في الحواسيب الأخرى بدون موافقة المستخدم. في العادة، يضمن مطوّرو الفيروسات البرمجية هذه البرمجيات عادةً في رسائل الإيميل، حيث يقوم الضحية بتحميل المرفقات في الرسالة، وما إن يتم تحميلها حتى تصبح الفيروسات نشطة وتفعل ما صُنعت لأجله. في أحيانٍ كثيرة، تكون كل من الشبكة العميقة والبرمجيات الضارة مناسبتين لبعضهما كثيراً من حيث خصائص الإخفاء والتحكم، وتحديداً عندما يتعلق الأمر بالبُنية التحتيّة القائمة على التحكم والقيادة (C&C)، وهي باختصار تلك التي يستطيع القراصنة التحكم بالسيرفرات فيها لغرض إرسال الأوامر للأنظمة المختَرقة بواسطة البرمجيات الخبيثة ومن ثم استقبال البيانات المستهدفة من شبكة معيّنة.وطبيعة tor تقتضي بإخفاء مثل هذه السيرفرات باستخدام التشفير القوي، بالتالي يصعب على الباحثون القضائيون استكشافها باستخدام أدوات البحث والاختبار التقليدية. وفي المقابل، يعد استخدام مثل هذه المواقع والخدمات أمراً سهلاً بشكل عام، لهذا يلجأ المجرمون الالكترونيون لاستخدام tor من أجل C&C.

لم يمضِ وقتٌ طويل منذ أن سمعنا بفيروس الفدية wannaCry الذي انتشر في الثالث عشر من أيّار عام 2017. حيث شنّ قراصنة الويب هجوماً على مؤسسات عالمية كثيرة باستخدامه واستحوذوا على بيانات المؤسسات وقاموا بتشفيرها، ثم طالبوا إدارات هذه المؤسسات بمبالغ مالية هائلة لاستعادة ما تمت سرقته من خلال فك تشفير البيانات. شركة الاتصالات الإسبانية تيليفونيكا Telefónica بالإضافة إلى ميغافون Megafon مشغل الاتصالات الروسية، كانتا إحدى كبرى الشركات التي تعرضت للهجوم آنذاك.

بيانات تم تسريبها: من الشائع تكوين مجموعات من المستخدمين الذين يجتمعون لهدفٍ ما أو لممارسة اهتماماتهم المتشابهة، ومن الشائع أيضاً وجود تنافس بين المجموعات التي تشترك في الأهداف أو الأنشطة ذاتها. وفي ثقافة القراصنة (وكذلك ثقافة الألعاب عبر الإنترنت)، إذا أزعج فردٌ ما أو مجموعةٌ ما مجموعةً أخرى، فقد يحدث أن يقوم الآخرون بكشف هويته وتسريب بياناته باستخدام القرصنة أو الهندسة الاجتماعية، تعرف هذه الممارسة باسم Doxing.

لا يكتفي قراصنة الويب بهذه الأنشطة فقط، فهناك الكثير من القصص والقضايا التي خوّلت إلى القضاء لتكشف عن جرائمهم الالكترونية وانتهاكاتهم للمجتمع المدني. تتبادر إلى الذهن كمُّ تلك التحديات التي تواجه الإنتربول والقضاء لمكافحة مثل هذه الجرائم، آخذين في الاعتبار قدرة مرتكبيها والمروّجين لها على التخفي ومراوغة المتعقبين لهم. ولكن، يبدو أنه صراعٌ طويل، يزداد تعقيداً بتطوّر التقنيات البرمجية وحاجتنا إليها ووجود من يستغلها استغلالاً عكسياً. بكل الأحوال، يبقى وعيُنا التكنولوجي والأمنيّ سلاحاً فعّالاً يجنّبنا الوقوع ضحايا بين أيديهم.

تعليقات

إرسال تعليق