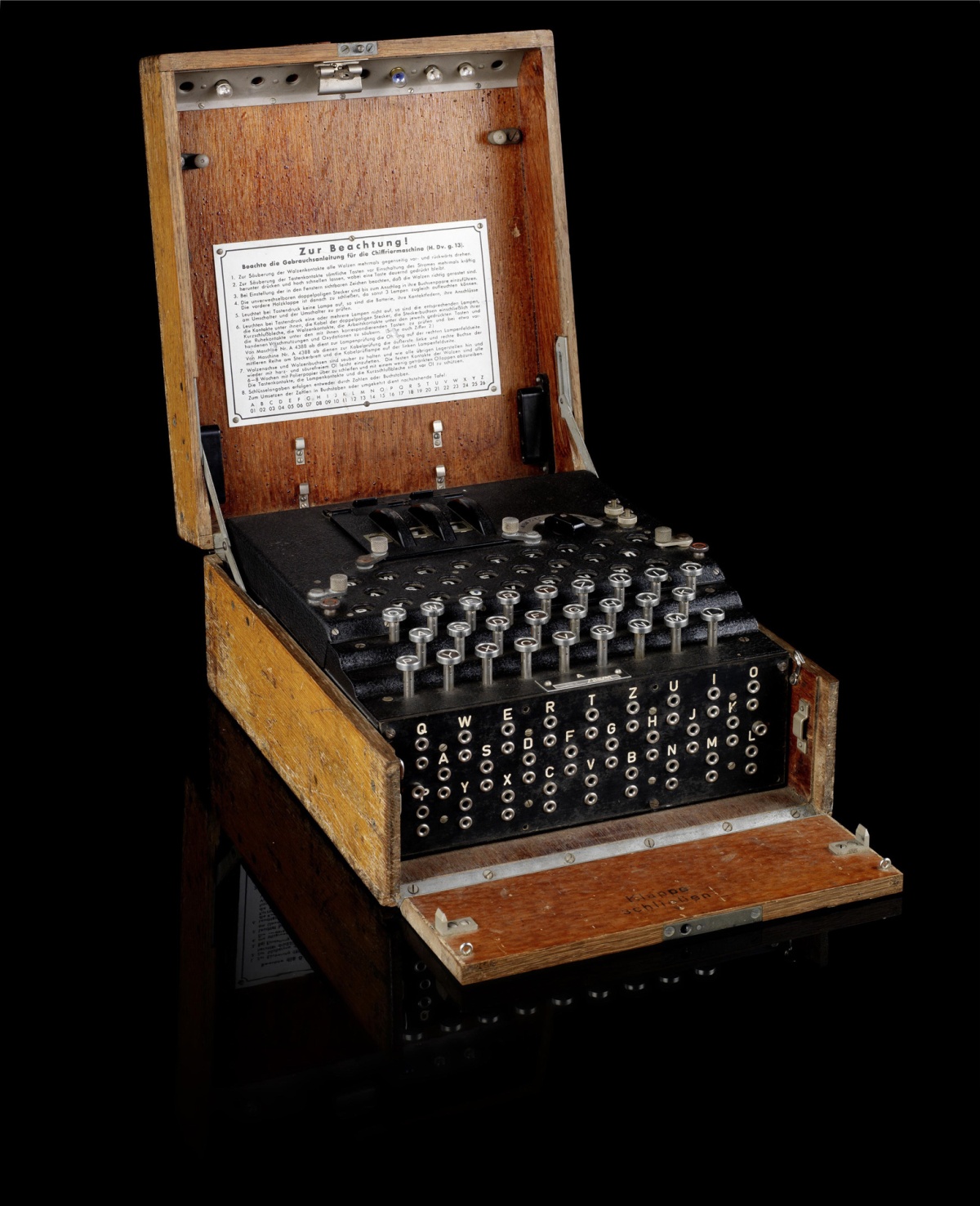

اسطرلاب | هل تصوّرت يوماً أنّك لن تتمكن من إجراء محادثة مع صديقك أو أحد أفراد عائلتك دون أن يستمع لمكالمتك هذه جيرانك في الحي، أو زملاؤك في العمل، أو أحد أقربائك؟ أو أنّ محاولتك لإيصال رسالة خاصة لشخصٍ ما قد تصل ليد العشرات قبل أن يقرأها الشخص المطلوب؟ تخيّل انّ مصيرك، وفي ظروفِ حربٍ صعبةٍ مرهونٌ ببرقيةٍ يرسلها قائد الجيش في منطقتك إلى الجنود في منطقةٍ أخرى بسلام دون أن يعترضها الجواسيس والمتربصون! حسناً، لقد حصل هذا بالفعل في الحرب العالمية الثانية، حيث كان الألمان يتواصلون مع جنودهم ويرسلون الأوامر إليهم عبر آلة تشفير تسمى إنيجما Enigma.

كانت الإنيجما سلاح الألمان وترسهم المتين الذي يتواصلون عبره مع جندهم ويرسلون إليهم أوامرهم وخططهم لمدة سنتين، ورغم وقوع بعض هذه الرسائل المشفرة بأيدِ الحلفاء غير أنهم لم يتمكنوا من حل شيفرتها وفهم محتواها. |

آلة إنيجما Enigmaإنيجما – سر الألمان في الحرب العالمية الثانية

هل يمكن للحلفاء فك تشفير الرسائل بمجرد حصولهم على الآلة؟ في الواقع، استطاع الحلفاء الحصول على هذه الآلة، غير أنهم لم يتمكنوا من فك شيفرتها، وذلك لأن إعداداتها تتغير كل ليلة. كانت عملية فك تشفير الرسائل الألمانية عملية معقدة للغاية، فقد شكّل الوقت عامل تحدٍّ كبير لمن أراد التجربة، إضافةً إلى أنّ الرسائل الناتجة عن فك التشفير مكتوبة باللغة الألمانية حصراً.

لم يدّخر الألمان جهداً للحفاظ على سريّة هذه الرسائل، إذ كانوا يرسلون الإعدادات الخاصة بفك تشفير إنيجما إلى جندهم عبر طباعتها على أوراق شهرية مكتوبةً بحبرٍ قابلٍ للمحو عند تعرّضه للماء، أما إذا سقطت مفاتيح التشفير بأيد العدو، سيستغرق فك الشيفرة ما لا يقل عن الشهر لفهم محتوى الرسالة.

ظلّ الألمان يتباهون بهذا الإنجاز مدةً من الزمن، حتى جاء “آلان تورنغ” (Alan Touring) عالم الرياضيات الشهير وفريقه ليهدّم قلاع إنيجما من خلال ثغرةٍ عثر عليها في رسائل التشفير، حيث تتبع توقيع هتلر أسفل الرسالة وعبارة “نشرة” أعلاها -التي تتصدر رسائل النشرات الشهرية، ثم طابق حروفها مع حروف الرسالة المشفرة ليتمكن أخيراً من كسر تشفيرها وفهمها.

بقي هذا الأمر سراً لا يذاع حتى لا يعمد الألمان إلى تغيير إعدادات آلاتهم، واضطر الحلفاء لتقديم بعض التضحيات ليبقى اكتشافهم طي الكتمان. لعلّكم شاهدتم فيلم The imitation game الذي يكشف الكثير عن قصة إنيجما وعبقرية تورنغ المساهم الأكبر في فك شيفرة إنيجما وتقصير فترة الحرب، والذي يُعرف بأنه الأب الروحي للحواسيب والذكاء الاصطناعي.

|

ماذا بعد أن كُسرت شيفرة إنيجما؟

لم يعد التشفير مقتصراً على المراسلات الحربية، حيثً أصبح جزءاً من مفردات الحياة اليومية، وقد اكتسب أهمّيته هذه مع تطوّر المعاملات عبر الإنترنت. في الواقع، كانت نقطة التحول في التشفير عام 1945، أي بعد كسر شيفرة إنيجما بأقل من عشر سنوات، حيث نشر كلود شانون صاحب نظرية المعلومات مقالة بعنوان “نظرية رياضية للتشفير”، لتبنى عليها نظريات التشفير الحديثة. وبعد سلسلة زمنية متتابعة من تطبيق خوارزميات التشفير وكسرها ثم إعادة بنائها، تم تطوير معيار التشفير (Advanced Encryption Standard) والذي يعرف اختصاراً بـ AES، وخوارزمية AES-256 تعد خوارزمية التشفير الأقوى حتى الآن.

تعتمد البنوك والكثير من المؤسسات الحكومية حول العالم اليوم معيار AES، وتستخدمه لتشفير معلومات حسابك البنكي ومعلومات بطاقات الائتمان الخاصة بك. أنت أيضاً تستخدم التشفير عند كتابة واسترجاع أرقامك السرية لحسابات التواصل الاجتماعي، وفي المراسلات الخاصة. الشركات كذلك تستخدم التشفير عند التعامل مع المعلومات الخاصة والسرية جداً، خصوصاً تلك المتعلقة ببيانات المستخدمين.

التشفير في الاستخدام اليومي للإنترنت

إنّ وعيَك ومعرفتك بالمخاطر والتهديدات المحددة المتعلقة بأساليب الاتصال الخاصة بك يمكّنك من التعامل معها بصورةٍ أفضل. فبينما يسعى القراصنة لتتبع اتصالك عبر الإنترنت ومراسلاتك الخاصة للحصول على بياناتك وملفاتك لغرض ابتزازك أو انتحال شخصيتك أو غيرها من الأغراض المسيئة، يضمن التشفير تخزينها في نموذج مشفر عند نقلها أو استرجاعها عبر الإنترنت أو خوادم التخزين.

كمستخدم، يمكنك تجربة أدوات التشفير المتاحة على الإنترنت لمنع مشاركة البيانات الهامة والخاصة مع أياً يكن، ولضمان سلامة البيانات في حال وقوعها بين أيدي القراصنة.

تطبيقات الرسائل الفورية وسؤال التشفير

لعلّك تشارك معلوماتك الخاصة وصورك مع أصدقائك المقربين على تطبيقات المراسلة الفورية هنا أو هناك، ولكن، هل تعتقد أنّ محادثاتك هذه آمنة مالم تكن أجهزتكم في متناول أيدي الآخرين؟ ربما عليك أن تتريّث قليلاً.

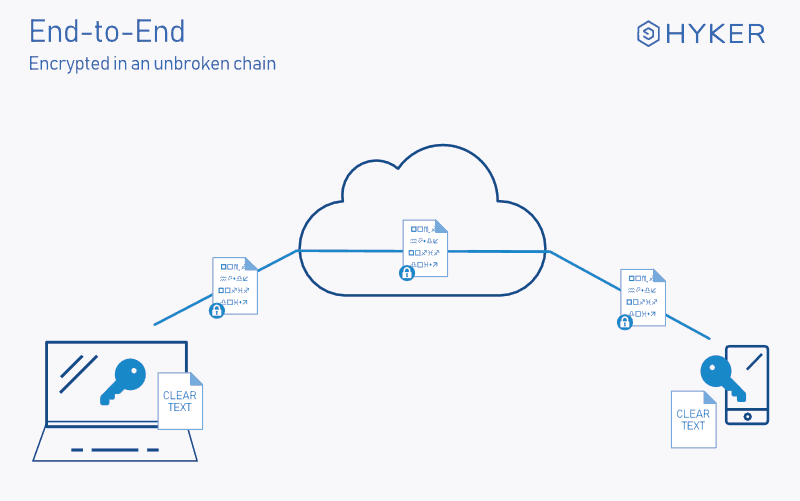

في البداية، دعنا نفهم كيف يعمل التشفير. التشفير هو تحويل الأرقام والنصوص والصور والأصوات بصيغتها المفهومة إلى صيغة أخرى لا معنى لها. يتم تشفير البيانات باستخدام خوارزميات خاصة ومفتاح التشفير، لينتج عن هذه العملية صيغة غير مفهومة، نشير إليها بالنص المشفّر. هذا النص لا يمكن إعادته إلى شكله الأصلي إلا بفك التشفير وذلك بعكس خطوات التشفير تماما. وبعدها، يتم مشاركة مفتاح التشفير مع المُستقبِل حتى يتمكن من فك تشفير وقراءة الرسائل المرسلة إليه.

أنت عندما تكتب رسالةً نصيّة إلى أحدهم، فإن الرسالة تُرسل من هاتفك إلى مزوّد الخدمة حيث تخزّن على الخادم، ثم ترسل من الخادم إلى هاتف المستقبِل، وهذا يعني أنّ أي شخص يمكنه قراءة تلك الرسائل.

مؤخراً، دشّنت بعض تطبيقات المراسلات الفورية خدمة تشفير الرسائل خلال جزءٍ من مسار رحلتها بين المرسِل والمستقبِل.فيسبوك مثلاً، تقوم بتشفير هذه الرسائل في المسار بين هاتفك وخوادمها، ثم تقوم بفك تشفير الرسائل قبل تخزينها في تلك الخوادم، وإعادة تشفيرها عند إرسالها ثانية إلى هاتف المستقبِل حيث يتم فك تشفيرها هناك مرةً أخرى. في هذه الحالة، يتم تخزين رسائلك بنصّها الأصلي على خوادم فيسبوك، ما يعني إعطاءها صلاحية كاملة لقراءة رسائلك المُرسلة!

|

| عملية تشفير وفك تشفير الرسائل من جهاز المرسِل إلى جهاز المستقبل مروراً بالخادم)

واتساب WhatsApp أيضاً، وفرت خدمة التشفير الكامل end-to-end-encryption في منتصف عام 2016. حيث أتاحت هذه الخدمة إرسال الرسائل مشفّرة عبر كامل مسار الرحلة من هاتف المرسِل إلى هاتف المستقبِل، على أنّ مفتاح التشفير لا يعرفه سوى المرسِل والمستقبِل فقط. ورغم أنّ هذا مطمئنٌ قليلاً، إلا أن مجموعة من المدونين اقترحوا أن فيسبوك يمكنها قراءة المحادثات على واتساب، ولكن لا شيء مؤكد حول هذا حتى الآن.

تكمن قوّة خوارزمية AES-256 في أنّ كسرها يتطلب قوةً هائلة، تصل إلى مليار مليار سنة باستخدام حواسيبنا هذه وفق مبادئ الاحتمالات. وعلى الرغم من أنّ هذا الأمر يدعو للاطمئنان، إلا أنّ هناك دراسات كثيرة تناقش ما ستؤول إليه خوارزميات التشفير في عالم الحوسبة الكمومية والتي من المرجح جداً أنها ستكسر أقوى خوارزميات التشفير على الإطلاق، ما سيضعنا أمام تحدياتٍ عظيمة وصعبة لإيجاد البديل الأفضل لنا جميعاً. فهل من الممكن أن يكون الدواء من جنس الداء؟

|

تعليقات

إرسال تعليق